Serinin ilk bölümü olan bu yazıda başlangıçtan internet bağlantısını sağlayana kadarki bölümü ele alacağım.

ISP’lerden alınan routerlar

Ev interneti kullanıcıların belki de %90’ı, internet sağlayıcılarından temin ettikleri routerlar ile internete bağlanmakta ve ev ağını yönetmekte. Router dediğime bakmayın, aslında bu cihazlar hem modem hem router hem access point hem de switch görevini üstleniyorlar.

Bu cihazların çoğunda basit firewall, nat, port forwarding gibi özellikler de bulunmakta. Yani daha ne olsun değil mi ? 😊. Fakat benim gibi hem biraz networking skillerini geliştirmek hem de ev ağını daha güvenli hale getirmek istiyorsanız bu cihazları bir kenara koyup, yazıya devam edelim.

Ev networkü için firewall gerekli mi?

Her network için firewall gerekli. Genel ev kullanıcıları için ISP’lerin verdiği cihazlardaki basit firewall yeterli olabilirken, özellikle işletmeler ve kalabalık ağlar için ayrı bir firewallın olması büyük önem taşıyor. Aslında ben de bir ev kullanıcı olmama rağmen, evde host ettiğim serverlar, artan akıllı cihaz sayısı ve işim nedeniyle ayrı bir firewall kurmanın yararlı olacağını düşündüm.

Şu anki setup

Şu an internet sağlayıcısı olarak Türk Telekom kullanıyorum. 1000mbps download ve 50mbps upload hızları veren fiber tarifem var. Eve bir adet fiber kablo geliyor ve bu kablo GPON denilen cihaz sayesinde ethernet’e dönüştürülüyor.

GPON Cihazı

Bu ethernet kablosu ISP’in verdiği routerın WAN portuna takılıyor ve router otomatik olarak PPPoE ayarlarını algılayıp uygulayarak internete bağlanıyor. Hem GPON cihazı hem de ISP’nin verdiği model evin girişinde ayakkabılıkta duruyor.

Evi ilk aldığım zamanlarda oturma odası ve çalışma odama cat 6 kablo çektirmiştim. Oturma odasına ayrı bir access point, çalışma odasına da hem access point hem de switch özelliği olan bir cihaz almıştım. Bu sayede hem oturma odasındaki TV v.b. cihazlar internete daha kolay bağlanabilirken, ben de çalışma odamda Wi-Fi ya da ethernet kablosu ile isteğe ya da ihtiyaca bağlı olarak bağlantı sağlayabiliyordum. Eşim de mutfak ya da evin farklı yerlerinde takılırken, ister ayakkabılıktaki ISP routerın Wi-Fi ağına isterse de çalışma odası ya da oturma odasındaki access pointe bağlanabiliyordu.

Buraya kadar gayet yeterli bir setup gibi gözükse de, bazı sıkıntılar mevcut.

- Çalışma odamda bulunan NAS, Raspberry Pi’lardan oluşan Kubernetes cluster’ı, irili ufaklı WM’lerin bulunduğu Proxmox hostu, ağa bağlanan her cihaz tarafından erişilebiliyordu.

- Evde artan akıllı cihaz sayısı ayrı bir risk oluşturuyordu. Hangisi ne data topluyor, nereye erişiyor, nereye gönderiyor konusunda en ufak bilgi sahibi değildim ve şu anki setupta istediğim gibi engelleme şansım da çok yoktu.

- Evdeki tüm cihazların bakım ve güncelleştirmelerini yapıyor olsam da misafir cihazlar için aynı şey söz konusu değildi.

- Ek olarak Wi-Fi ne kadar güvenli gözükse de fiziksel bir müdahaleye gerek kalmadan dışarıdan şifresi kırılarak tüm ağ expose olabilirdi.

ISP’lerin sağladığı cihazlarda Misafir Ağı ya da IoT Ağı gibi özellikler olsa da, bu cihazlara bağlı kalmadan (örn. ileride ISP değiştirme ihtimaline karşı), daha gelişmiş ve future proof bir çözüm arıyordum.

Dream Setup

İlk olarak ihtiyaçlarımı belirleyebilmek için basit bir diagram çizdim.

Ev Network Diagramı

- Router ve firewall olarak da kullanacağım mini bir bilgisayar,

- 2 adet managed ya da smart switch (VLAN destekli olması önemli),

- 2 adet te access point (Eski setuptaki routerları bridge modunda kullanarak ihtiyacımı karşıladım).

Router

Araştırmalar sonucu, cihaz olarak AliExpress’te bulduğum bu mini pc’yi almaya karar verdim. Configurasyon olarak da N100 işlemciyi ve NO SSD & RAM seçeneğini seçerek sipariş verdim. Neden bilmiyorum, SSD ya da RAM seçtiğimde çoğu satıcı TR’ye gönderim yapmıyordu. O nedenle SSD ve RAM’i Türkiye’den ayrı aldım. N100 seçmemin nedeni de hem DDR5 RAM desteklemesi hem de diğer mini pc işlemci seçeneklerine göre kağıt üzerinde daha iyi performans vermesiydi.

⚠️ Şunlara dikkat:

- SIM kart girişi kabak gibi belli olan cihazlar fark edilirse gümrüğe takılabilir. Yurtdışından sim kart takılan herhangi bir elektronik eşya (telefon, tablet, bilgisayar) sipariş yoluyla getirilmesine izin verilmiyor.

- Aldığınız cihazda en az 2 adet LAN portu olması şart. Yukarıdaki üründe 4 adet 2.5 gbps hızında LAN portu var o nedenle isterseniz switch gibi de kullanabilirsiniz. Ben sadece 2 portunu kullanıyorum, detaylarına sonra geleceğim. 2.5 gbps olması da artı. Şu an evde sadece Mac Studio 2.5 gbps destekliyor. Diğerleri max. 1 gbps. İlerisi için yatırım olarak düşünebilirsiniz.

- Popüler firewall yazılımları ARM işlemcileri desteklemiyor. O nedenle Raspberry Pi ya da farklı arm mimarili cpuları olan pcleri kullanamazsınız.

x86_64mimarili CPU’su olan mini pclere bakın. - Linkini paylaştığım mini pc fansız model. İlk geldiğinde Windows 11 yükleyip biraz stress testi yaptığımda çok ısındığını gördüm. O nedenle şunun gibi usb çıkışlı fan alıp üstüne koyduğumda hiç bir sorun kalmadı. Eğer fansız bir mini pc alacaksanız, bu tarz harici bir fanla beraber sipariş vermenizi tavsiye ederim.

- VPN kullanacaksanız, alacağınız mini bilgisayarın işlemcisinin

AES-NIdesteği olsun.

RAM olarak Crucial 32GB Ddr5 4800 Sodımm CL40 (16GBIT) CT32G48C40S5 ve SSD olarak da MLD M500 ULTRA 1TB NVME 2280 Gen4x4 SSD R:7000/ W: 4700 MB ürünleri Türkiye’den sipariş ettim. Aldıklarım biraz overkill kalmış olabilir. 4 GB RAM ve bulabildiğiniz en ucuz M2 SSD işinizi rahatlıkla görür.

Yaklaşık 15 gün sonra mini pc elime ulaştı. Şimdi kurulum zamanı.

Firewall Yazılımı

Güncel olarak maintain edilen açık kaynaklı firewall yazılımı diyince akla ilk gelenler arasında genelde pfSense® ve OPNsense® oluyor. OPNsense açık kaynaklı ve yıllar önce pfSense’ten fork edilerek ortaya çıkmış. pfSense’in ise community edition’u açık kaynaklı bir de plus versiyonu var. Onu da parayla ya da pfSense’i maintain eden Netgate şirketinin çıkartığı cihazları alırsanız yanında ücretsiz temin edebilirsiniz. İki yazılım arasında sadece UI açısından farkları var ama diğer herşey %90 aynı.

pfSense ve OPNsense communityleri arasında uzun yıllardır süren anlaşmazlıklar mevcut. Merak ederseniz Netgate / pfSense acts in bad faith sayfasından okuyabilirsiniz. Reddit gibi yerlerde pfSense’in arkasındaki şirketin politikaları yüzünden genelde OPNsense öneriliyor. Ben ikisini de kurup denedim. Dediğim gibi ikisi de birbiri ile hemen hemen aynı ve biri birinden iyi diye bişey yok. Sadece OPNsense’nin arayüzü biraz daha modern o kadar. Ben de hem daha eski olmasından ve hem de OPNsense’e göre dökümantasyonunun daha fazla olmasından dolayı pfSense ile ilerleme kararı aldım.

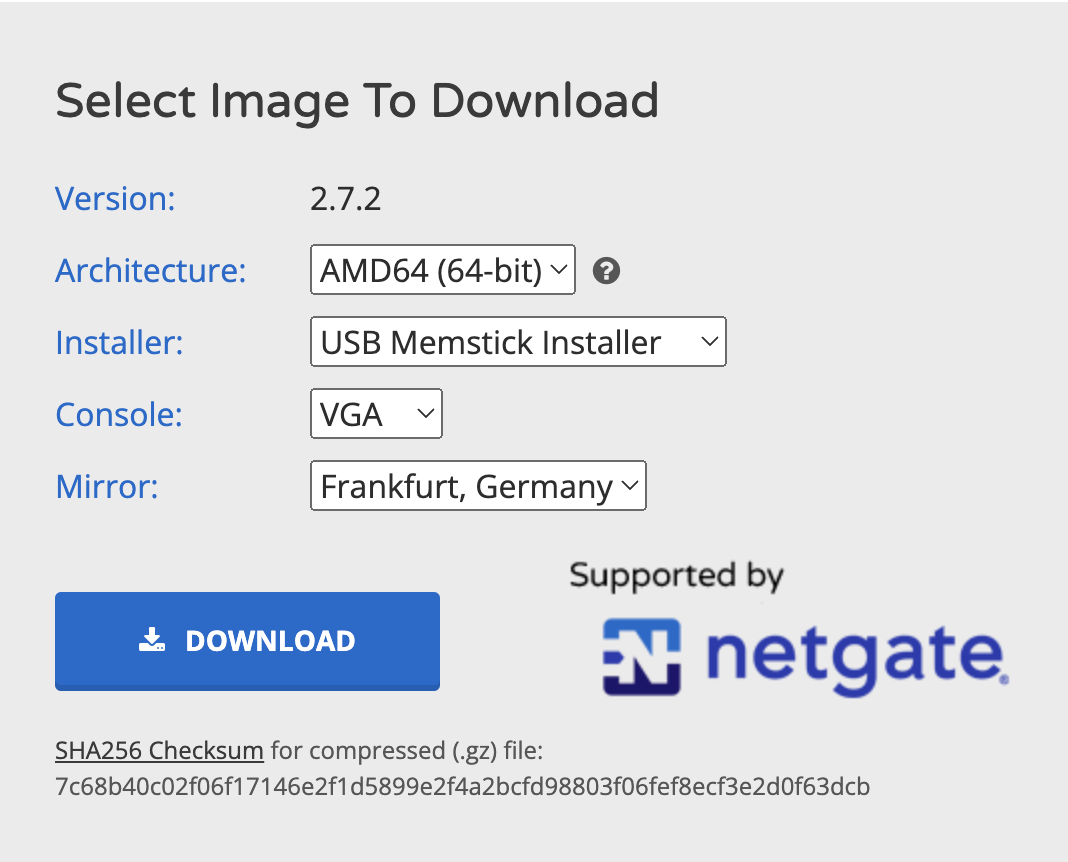

Bu linkten pfSense iso’sunu indirip (aşağıdaki resimde gördüğünüz gibi Installer, Console ve Architecture seçmenizi öneririm), rufus gibi araçlarla USB belleğinizi bootable hale getirip, aynı format atar gibi kurulumu gerçekleştirebilirsiniz. İsterseniz pfSense’i sanallaştırarak, bilgisayarı farklı amaçlar için de kullanabileceğinizi söyleyeyim.

Kurulum yaparken klavye, mouse ve monitöre bağlamanızda yarar var. Kuruluma başlamadan önce BIOS ayarlarından, power on after power loss seçeneğini açık hale getirmenizi öneririm. Bu sayede elektrik filan kesilirse, bilgisayarınız otomatik olarak tekrardan başlatılır.

Bilgisayarı USB’den başlatıp, pfSense kurulumunu gerçekleştirdikten sonra, WAN ve LAN arayüzlerini portlara atamanızı isteyecek. Örneğin, bende en sağdaki giriş igc0 ve sola doğru igc1, igc2, igc3 olarak gidiyor. En sağdaki porta WAN (igc0) ve onun bir soluna da LAN (igc1) kablosu takılı. Bu nedenle WAN‘a igc0‘ı, LAN’a ise igc1‘i atadım. Bu işlemleri yaptıktan sonra artık mouse, klavye ve monitör ile işiniz bitti. Artık bu mini pc’yi eski routerın olduğu yere koyup, LAN‘a direkt bağlı bir bilgisayara geçebilirsiniz.

pfSense arayüzüne 192.168.1.1 adresinden kullanıcı adına admin şifreye de pfsense yazarak giriş yapabilirsiniz. İlk aşamada, hem VPN kullandığınızda çakışma ihtimalini azaltmak hem de çok daha fazla cihaz barındırabilmek adına LAN subnetinizi 10.x.x.x gibi bir adres değiştirmenizi öneririm. Şifrenizi de default olan pfsense olarak bırakmamanızı söylemeye gerek yoktur diye düşünüyorum 😊.

pfSense, LAN ağınız için her yere erişime izin veren default firewall ruleları ile geliyor. Şimdilik burayı değiştirmeyelim, yanlış bir ayarda kendinizi de dışarıda bırakabilirsiniz. Hatta bende halen LAN her yere erişebilir durumda ve sadece kişisel bilgisayarım bağlı. Fakat güvenmediğiniz cihazlar direkt LAN’a bağlı olmasın.

💡 Şunu unutmayın, eğer bir cihaz aynı subnette farklı bir cihaza erişmek istediğinde, bu istek firewalldan geçmez. O nedenle firewallda

10.24.24.10ip addressli bir cihaz,10.24.24.11ip adresli bir cihaza erişemesin gibi bir kural tanımlamanızın anlamı yoktur. Bu tarz durumlardaki tek koruma yönteminiz10.24.24.11cihazının kendi içerisindeki güvenlik duvarıdır.

pfSense’den Internete Bağlanma

pfSense’de ISP routerlarında olduğu gibi WAN portunuza kabloyu takar takmaz internete bağlanamıyorsunuz. Birkaç ayar yapmamız gerekli ve bu ayarlar da ISP’den ISP’ye değişiyor.

Static DHCP

Bazı ISP’ler verdikleri routerın MAC adresine tanımlı static DHCP kuralı ile routerlara WAN IP adresi atıyor ve internet bağlantınız gerçekleşiyor. Eğer durum buysa, WAN interface’inin MAC adresini routerinizdaki ile değiştirmeniz gerekli.

PPPoE

Bazı sağlayıcılar ise internet bağlantısı için PPPoE kullanıyor. Bu durumda ISP’den aldığınız kullanıcı adı ve şifreyi bir yere not edip, WAN bağlantısını gerçekleştirebilirsiniz.

💡 Yanlış bilmiyorsam Superonline kullanıcı adı ve şifreyi routerın içine gömüyor. Bu durumda ise Superonline’ı arayıp öğrenmek ya da routerı hacklemeye çalışmak dışında çareniz yok.

Türk Telekom WAN PPPoE Ayarları

Türk Telekom, PPPoE için VLAN tagı girmenizi bekliyor. Bu VLANın kendi networkümüz için oluşturacağımız VLANlar ile alakası yok. O nedenle ilk olarak Interfaces > VLANs menüsüne giriş VLAN Tag‘ı 35 olan yeni bir VLAN oluşturmanız gerekmekte. (Lokasyondan lokasyona VLAN Tag’ı değişiklik gösteriyor mu emin değilim, ISP’nin verdiği routerda PPPoE ayarlarını kurcalarsanız belki fikir verebilir.)

pfSense WAN Vlan

VLAN‘ı oluşturduktan sonra PPPoE ile eşleştirmeniz gerekiyor. Onu da Interfaces > PPPs kısmında aşağıdaki resimde gördüğünüz gibi yapabilirsiniz. Link Interface(s) kısmında biraz önce oluşturduğunuz 35 tagli VLAN‘ı seçip, Link Type‘ı PPPoE yapmanız gerekiyor. Username ve Password kısmına da ISP’den aldığınız bilgileri girmeniz lazım.

pfSense WAN PPP

Son olarak da, Interfaces > Interface Assignments kısmına girip, yeni yarattığınız VLAN‘ı (igc0.35), WAN interfacesi olarak atamanız lazım.

pfSense WAN Assignment

Tüm bu işlemler bittikten sonra internet’e bağlanıyor olmanız gerekli.

Bu serinin 2. partında ise farklı VLAN’lar nasıl oluşturduğum, VPN bağlantısı ve firewall ayarlarını nasıl yaptığım konularına değineceğim. Sorularınız olursa, yorum kısmından iletmeyi unutmayın.

Email Bültenine Abone Olun

İstediğiniz zaman abonelikten çıkabilirsiniz.

yorum